Die cz.nic bietet unter HaaS(Honeypot as a Service) die Möglichkeit, mit einem Proxy, Port 22 zu einem von cz.nic gehosteten Honeypot weiter zu leiten.

Die Vorteile hierbei bestehen darin, dass der Port direkt weitergeleitet wird und der Angreifer nicht auf dem eigenen System im Honeypot sitzt. Sollte er daher ausbrechen können, ist die eigene Infrastruktur geschützt. Außerdem werden die gesammelten Informationen grafisch aufbereitet.

Dadurch, dass der haas-proxy OpenSource ist und nur den Port weiterleiten kann, welchen man ihm zuschanzt , sehe ich die Gefahr der Spionage nicht.

Zum Anmelden am HaaS muss man sich unter https://haas.nic.cz/ registrieren.

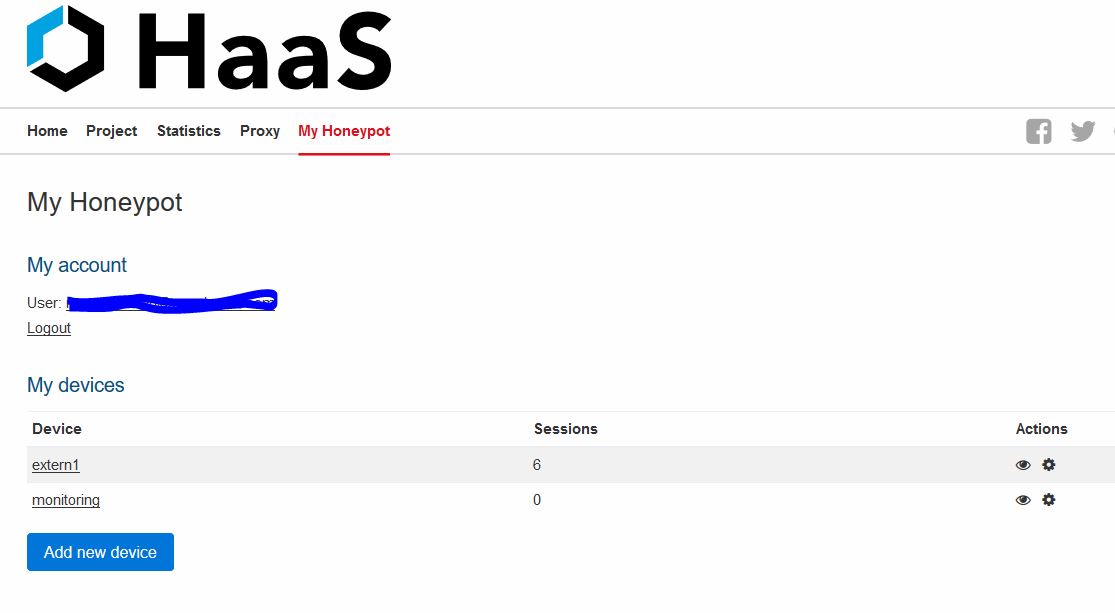

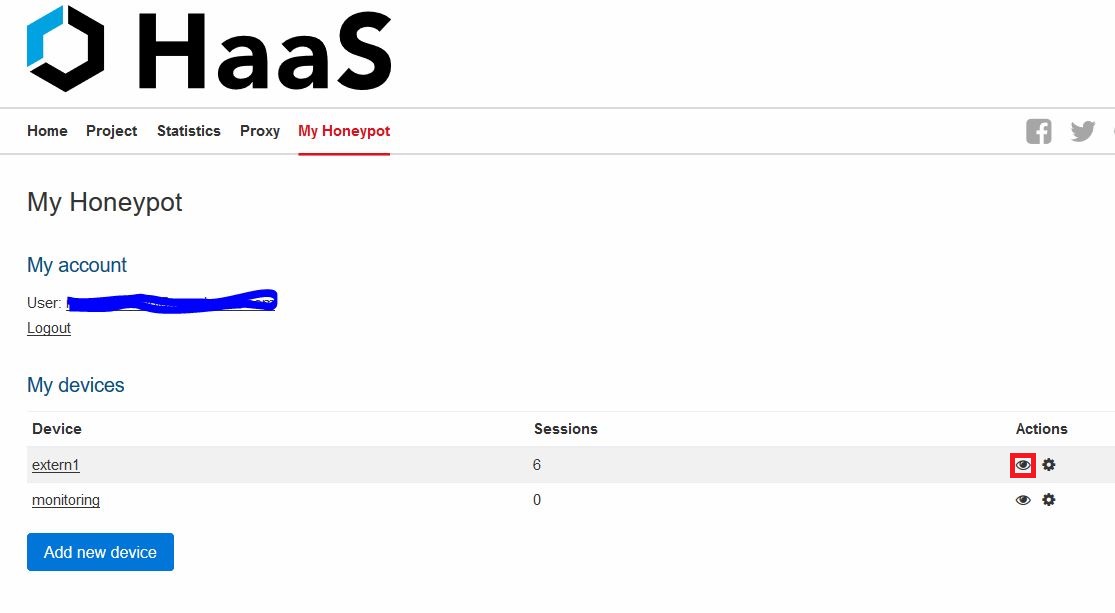

Honeypot Verwaltung

Unter My Honeypot ist die Verwaltung. Hierbei sieht man die hinterlegten Honeypotproxys und auch die Zahl der Angriffe.

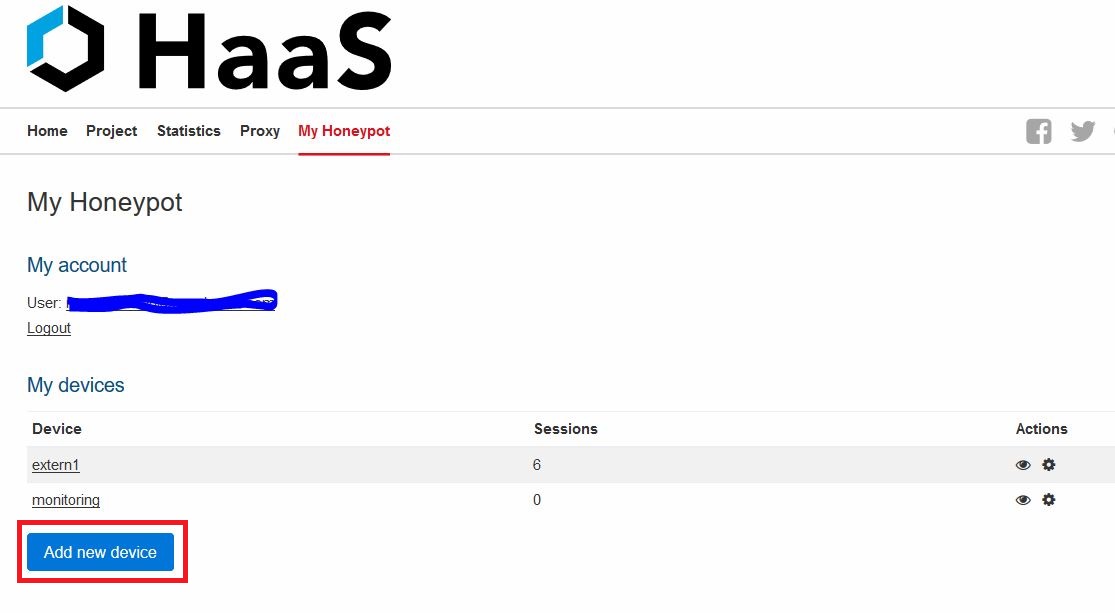

Honeypotproxy hinzufügen

Mit „Add new Device“ können neue Proxys hinterlegt werden.

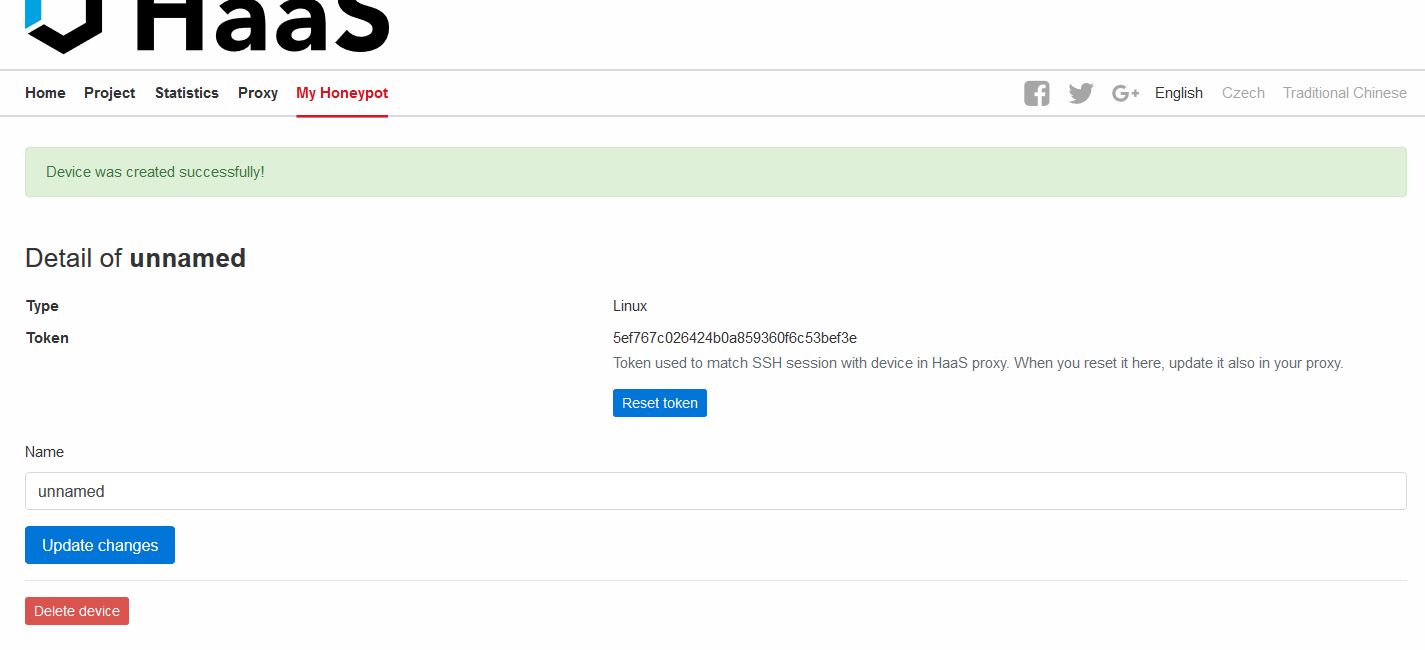

Hier muss man einen Namen setzen und das Betriebsystem auswählen, aktuell gibt es aber nur Linux.

Nach einem weiteren „Add new Device“ wird einem ein Token angezeigt. Dieser wird später beim starten des Proxy benötigt.

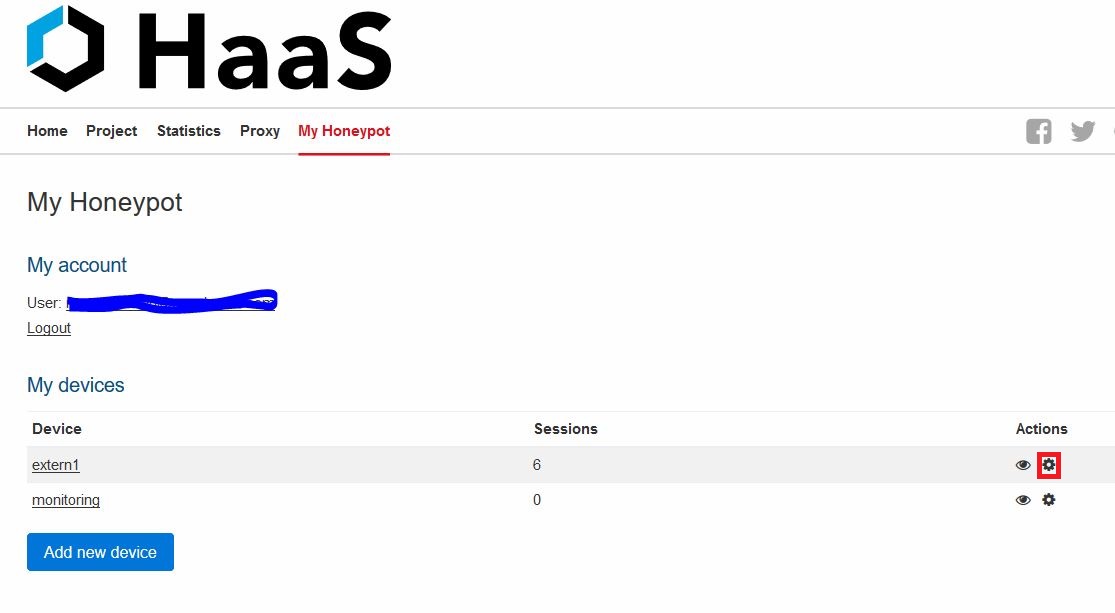

Der Name kann auch nachträglich im Menu hinter dem Zahnrad bearbeitet werden. Hier kann man auch den Token wieder sehen und ggf. einen neuen erstellen lassen.

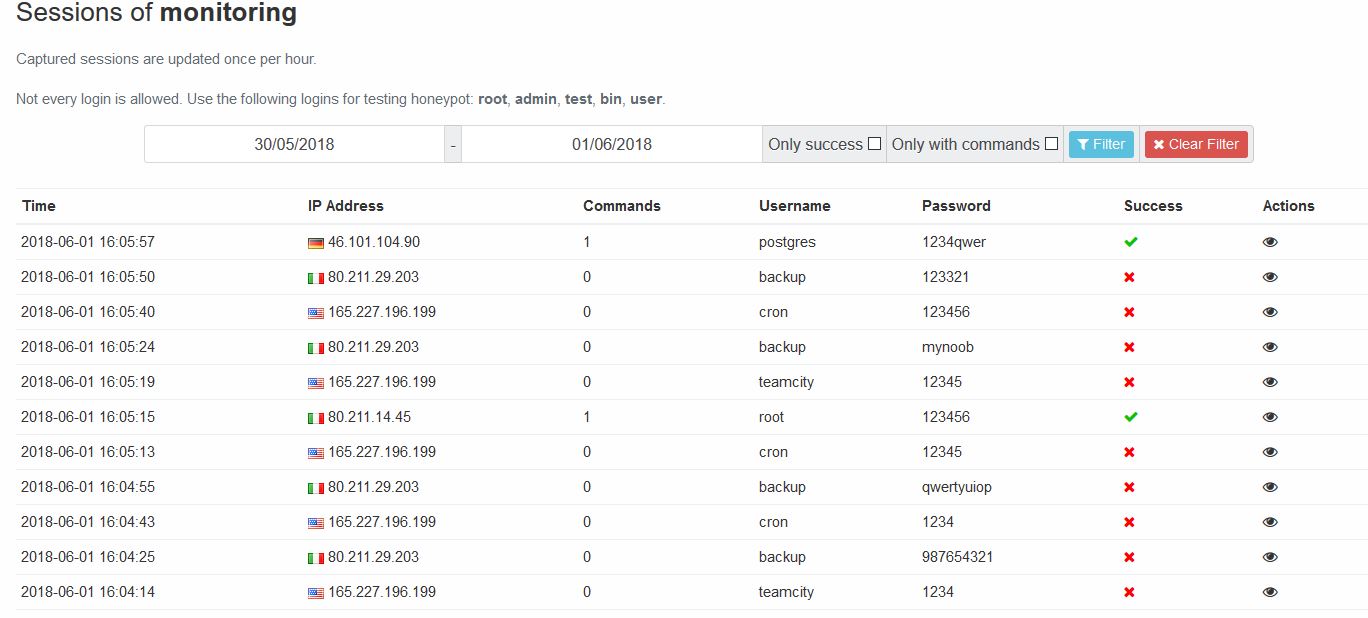

Angriffe anzeigen

Man kann entweder auf den Devicenamen klicken oder das Augensymbol. Hier erhält man nähere Informationen über die Angriffe.

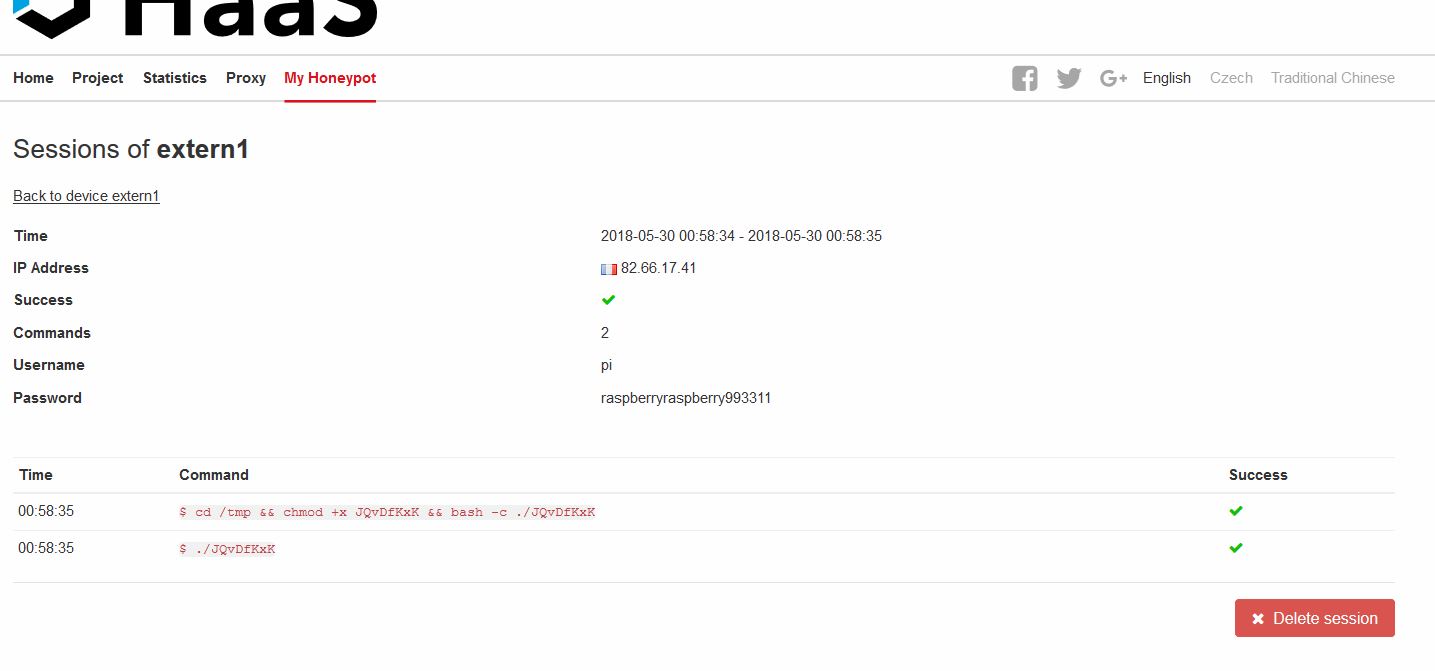

Hier lassen sich die benutzten Befehle über das Augensymbol anzeigen.

Hier sind die benutzen Befehle hinterlegt und auch nochmal alle relevanten Informationen. Es lässt sich hier auch eine Verbindung löschen, sollte diese zb ein Test gewesen sein.

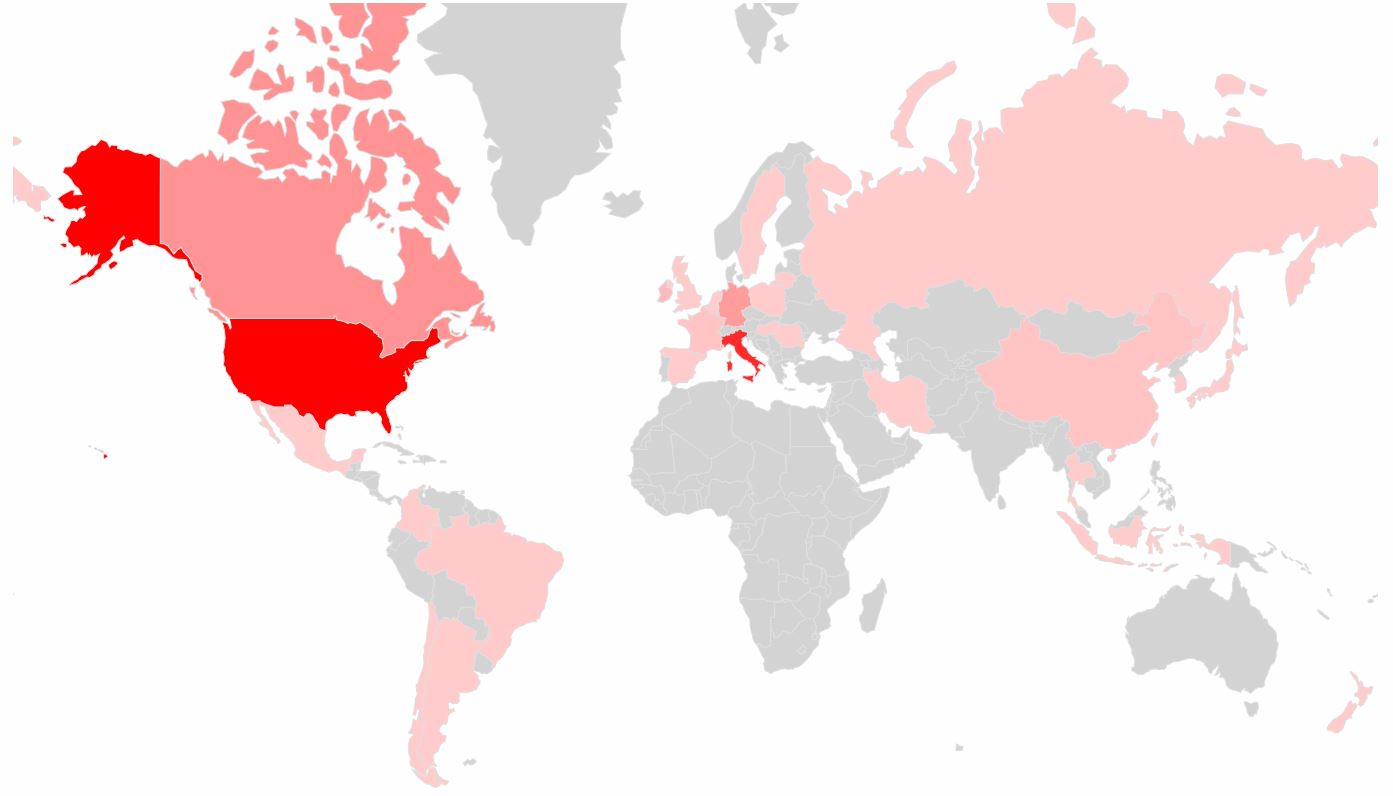

In der Verbindungsübersicht lassen sich mit einem Klick auf „Map of Attacks“ eine Karte einblenden.

Hier zeigen sich an der Intensität der Farbe, welches die Hauptangriffsländer sind. Mit der Maus kann man auf der Karte über die Länder fahren und das Land wird benannt sowie die Anzahl der Angriffe.

Proxy installieren

Es gibt ein eigenes Git für den „haas-proxy“, dieses ist unter https://gitlab.labs.nic.cz/haas/proxy.git zu erreichen. Da gibt es unter release auch schon gebaute Pakete.

Diese haben bei mir aber nicht wirklich funktioniert. Entweder lässt sich die gz nicht entpacken oder dpkg will das .deb nicht installieren.

Weshalb ich mich für das Pythonmodul(pip) entschieden hat.

Der Proxy ist in Python2 sowie 3 verfügbar.

Sollte pip nicht installiert sein kann dies über apt install python3-pip installiert werden, anschließend pip3 install haas-proxy.

Nun fehlt noch das Programm sshpass dies kann auch einfach über apt install sshpass installiert werden.

Proxy starten

Zum starten reicht ein oneliner python3 -m haas_proxy -l /dev/null --pidfile /var/run/haas.pid haas_proxy -l /var/log/haas.log --log-level warning --device-token <Token des Proxy>.

Dies startet den Proxy und lässt ihn auf Port 2222 lauschen.

Damit der SSH Traffic weitergeleitet wird, muss noch eine Portweiterleitung eingereichtet werden.